VPN Astaro zu Linux

Zur Navigation springen

Zur Suche springen

Komponenten

- 1 PC

- 1 VM

Zielbestimmung

VPN zwischen PC und VM die Netze dahinter Tunneln

Muss Kriterien

- Netzwerke über Tunnel gegenseitig erreichbar

Kann Kriterien

- PSK

- Zertifikate

- mit roadwarrior

- ohne roadwarrior

Umgebung

Software

- Astaro Release 8.102

- Ubuntu 10.04.2 2.6.32-33-generic-pae

Hardware

- Router mit 2 Netzwerk-Schnittstellen

- ESXi Server (VMware)

Funktionalität

- Ipsec implementierung muss auf Linux-Seite vorhanden sein

apt-get install openswan

PSK

Linux-Seite

- /etc/ipsec.conf

conn par-asg

left=192.168.242.100

leftid=192.168.242.100

leftsubnet=172.23.242.0/24

right=192.168.249.150

rightid=192.168.249.150

rightsubnet=172.30.232.0/24

ike=3des-md5-modp1024

esp=3des-md5-96

authby=secret

pfs=yes

auto=start

- /etc/ipsec.secrets

192.168.242.100 192.168.249.150 : PSK "geheim"

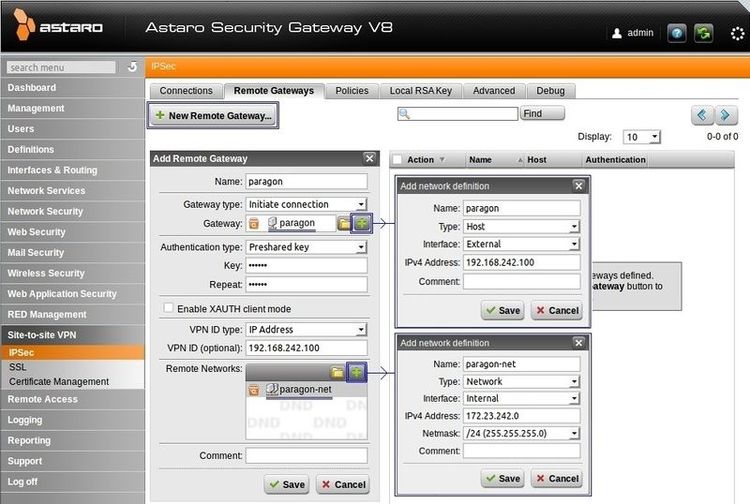

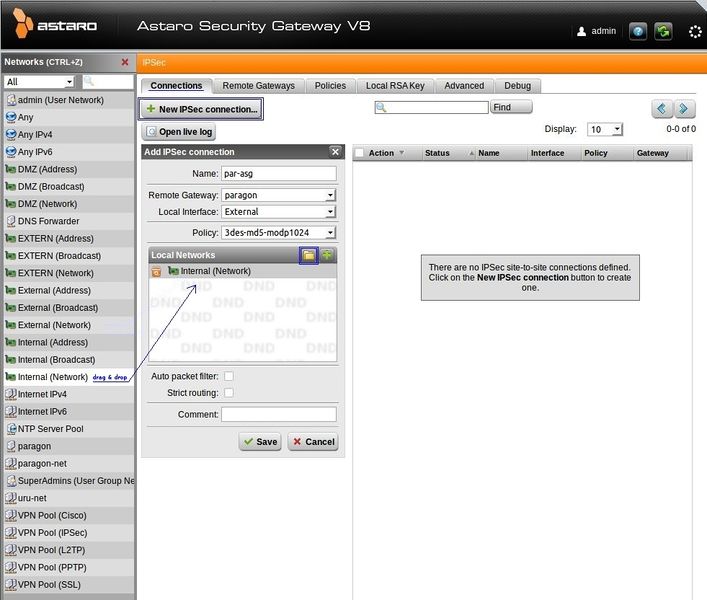

Astaro-Seite

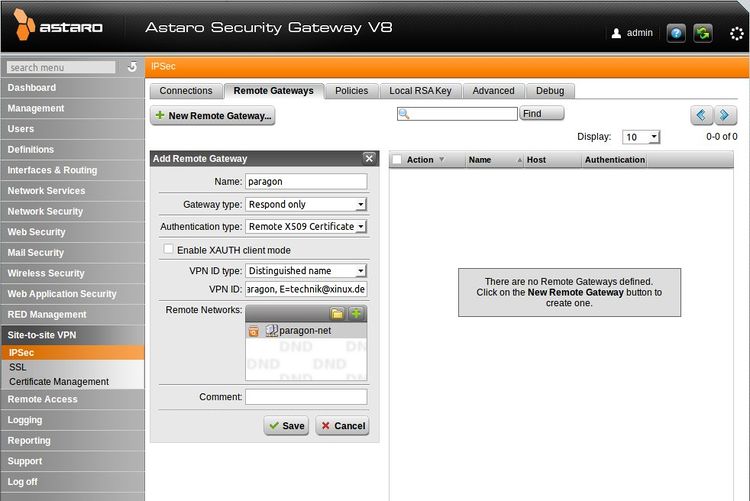

- Remote Gateway einrichten

- IPsec Verbindung einrichten

Zertifikate einrichten

Zertifizierungsstelle erstellen

makepki ca

Zertifikate erstellen

makepki cert paragon makepki cert astaro

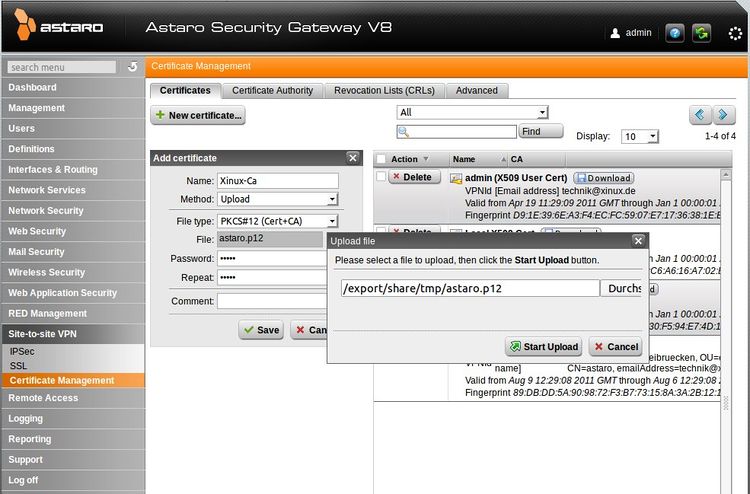

Zertifikate übernehmen

Auf der Zertifizierungsstelle

cd /var/ssl/ca tar -cvzf paragon.tgz ca.crt ca.crl paragon.key paragon.crt scp paragon.tgz paragon:/root cp astaro.p12 /export/share/tmp

Linux-Seite

tar -xvzf paragon.tgz cp -v ca.crt /etc/ipsec.d/cacerts/xinux-ca.crt cp -v ca.crl /etc/ipsec.d/crls/xinux-ca.crt cp -v paragon.key /etc/ipsec.d/private/ cp -v paragon.crt /etc/ipsec.d/certs/

Astaro-Seite

Linux-Seite

x509 static-to-static

Linux-Seite

- /etc/ipsec.conf

conn par-asg

leftcert=paragon-cfg.crt

left=192.168.242.100

leftrsasigkey=%cert

leftid="C=de, ST=rlp, L=zweibruecken, OU=edv, CN=paragon, E=technik@xinux.de"

leftsubnet=172.23.242.0/24

right=192.168.249.150

rightid="C=de, ST=rlp, L=zweibruecken, OU=edv, CN=astaro, E=technik@xinux.de"

rightrsasigkey=%cert

rightsubnet=172.30.232.0/24

ike=3des-md5-modp1024

esp=3des-md5-96

authby=rsasig

pfs=yes

auto=start

- /etc/ipsec.secrets

192.168.242.100 : RSA paragon-cfg.key ""

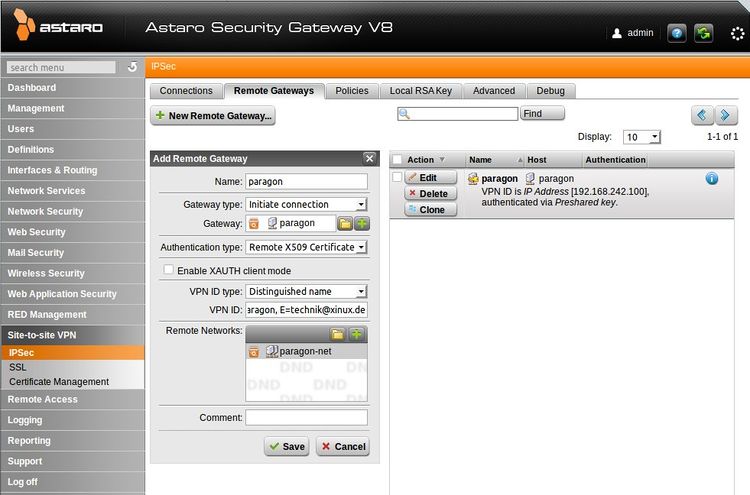

Astaro-Seite

x509 dynamic-to-static

Linux-Seite (dynamisch)

- /etc/ipsec.conf

conn par-asg

leftcert=paragon-cfg.crt

left=%defaultroute

leftrsasigkey=%cert

leftid="C=de, ST=rlp, L=zweibruecken, OU=edv, CN=paragon, E=technik@xinux.de"

leftsubnet=172.23.242.0/24

right=192.168.249.150

rightid="C=de, ST=rlp, L=zweibruecken, OU=edv, CN=astaro, E=technik@xinux.de"

rightrsasigkey=%cert

rightsubnet=172.30.232.0/24

ike=3des-md5-modp1024

esp=3des-md5-96

authby=rsasig

pfs=yes

auto=start

Astaro-Seite (statisch)

Linuxseite

- linux.p12 generieren

- astaro VPN Signing CA als PEM runterladen

- nach /etc/ipsec.d/cacerts verschieben ...

- vpn-id der astaro steht unter IPSEC Lokaler RSA-S.....

Astaroseite

- linux.p12 hinzufügen und namen linux-cert geben

linux.crt und linux-ca.crt sind nun auf der astaro seite

- neues gateway erzeugen linux-gw

- nur antworten

- lokales zertifikat linux-cert auswählen

- netze nach belieben ...