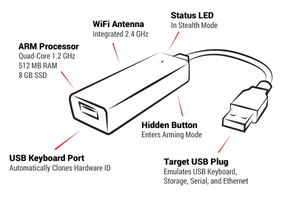

Key Croc

Zur Navigation springen

Zur Suche springen

EINSATZ

- In seinem grundlegendsten Zustand fungiert der Key Croc als Keylogger.

- Stecken Sie zum Einsatz den Key Croc einfach in einen Computer – hier als Ziel bezeichnet.

- Innerhalb weniger Sekunden bootet der Key Croc und leuchtet dabei in mehreren Farben auf, um seinen Zustand anzuzeigen (unten beschrieben).

- Wenn beim Booten keine Tastatur an das Key Croc angeschlossen ist, zeigt die LED dies mit einem weißen Licht an.

- Wenn Sie eine standardmäßige IBM-PC-kompatible USB-Tastatur an das Key Croc anschließen, erlischt die LED und das Gerät wechselt in den sogenannten Angriffsmodus.

- Das Key Croc klont dann die Hardwarekennungen der Tastatur und präsentiert sich dem Ziel als diese Tastatur.

- Auf der Tastatur eingegebene Tastenanschläge werden an das Ziel weitergeleitet und gleichzeitig in einer Protokolldatei auf dem Key Croc gespeichert.

- Jede aktive Nutzlast wird ausgeführt, sobald das Ziel eine definierte übereinstimmende Tastenfolge eingibt.

ARMING MODE

- Durch Drücken der verborgenen Aktivierungstaste auf der Unterseite des Key Croc werden die Tastendruckweiterleitung und die Aufzeichnung gestoppt.

- Der Key Croc wechselt in den sogenannten Aktivierungsmodus, der durch eine blau blinkende LED angezeigt wird.

- Anstatt die angeschlossene Tastatur zu emulieren, emuliert der Key Croc jetzt sowohl ein serielles Gerät als auch eine USB-Flash-Disk – bekannt als UDisk.

- Der Zugriff auf diese USB-Flash-Disk oder Udisk mit der Laufwerksbezeichnung „KeyCroc“ präsentiert dem Bediener eine Reihe von Dateien und Ordnern.

- Unter den auf dem USB-Flash-Laufwerk vorhandenen Dateien und Ordnern befindet sich config.txt.

- Bearbeiten Sie diese Datei mit einem Standard-Texteditor (wie Notepad unter Windows, TextEdit on

Spezifikationen

- ARM Quad-Core 1.2GHz

- 512 MB Arbeitsspeicher

- SSD 8 GB

- Wifi 2.4 GHz

Dateien und Verzeichnisstruktur

Das KeyCroc-Laufwerk, auch als udsik bezeichnet, hat den internen Pfad /root/udisk. Dieses Laufwerk hat im „Attack Mode“ und im „Arming Mode“ unterschiedliche Inhalte. Im „Arming Mode“ hat die udsik den folgenden Aufbau:

- config.txt Zentrale Konfigurationsdatei

- upgrade.html Link zur Firmware Update Anleitung

- version.txt Datei mit der aktuellen Firmware Versionsnummer

- docs/ Lizenzdateien (EULA & LICENSE) und Kurzanleitung (readme.txt)

- languages/ Tastaturbelegungen in verschiedenen Sprachen

- library/ Sammlung von Payloads, die inaktiv sind

- loot/ Gespeicherte Tastatureingaben und weitere Protokolldateien

- payloads/ Aktive Payloads, die ausgeführt werden

- tools/ Wird für die Installation zusätzlicher Pakete verwendet

Wlan Anbindung

- cat config.txt

DUCKY_LANG de SSH ENABLE WIFI_SSID aabbccdd WIFI_PASS 28061961

Zugansgdaten

Zugriff

- Man kommt in den Arming Modus wenn man mit einer Büroklammer den vereckten Schalter drückt bis er blau blinkt.

- Wenn der Key Croc sich im „Arming Mode“ befindet, kann per serielle Schnittstelle auf ihn zugegriffen werden.

- sudo screen /dev/ttyACM0 115200

- Benutzer: root

- Passwort: hak5croc

- Hostname: croc

Connect to Remote Host

cat /etc/systemd/system/connect-fex.service

[Unit] Description=Connect-to-Fex After=network.target [Service] RemainAfterExit=yes ExecStartPre=/bin/sleep 60 ExecStart=/usr/local/sbin/tunnel-init [Install] WantedBy=multi-user.target

Payload

hello world

MATCH hello QUACK STRING " world!"