Sql-Injection-Proof-of-Concept: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| Zeile 25: | Zeile 25: | ||

=Sichere Methode= | =Sichere Methode= | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

Version vom 7. Oktober 2020, 17:00 Uhr

Test Seite

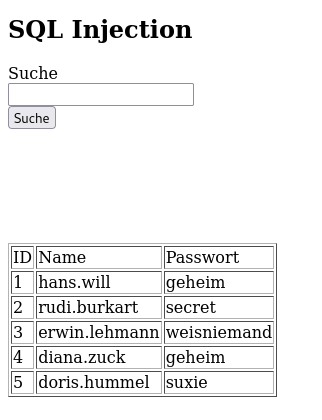

Unsichere Seite

Sichere Seite

Erläuterung

- Bei der Unsicheren Methode wird folgender Query abgesetzt.

- SELECT * FROM users WHERE username='$search';

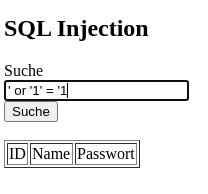

- Wenn wir in die Variable Search folgendes schreiben

$search = ' or '1' = '1

- wird folgender Suchausdruck gebildet

- SELECT * FROM users WHERE username= or '1' = '1';

- da der 2. Ausdruck wahr ist, wid die ganze Tabelle ausgegeben.